VPC는 데이터센터와 독립된 가상의 클라우드 네트워크이다.

VPC 내에는 서브넷, 라우터, 라우팅 테이블, 인터넷 게이트웨이, 보안 그룹등 리소스를 생성하고 제어할 수 있습니다.

VPC를 이해하기 위해 같은 네트워크 조건의 EC2를 묶는다고 생각하자. 그렇지 않으면 거미줄처럼 꼬여서

관리가 어려워진다.

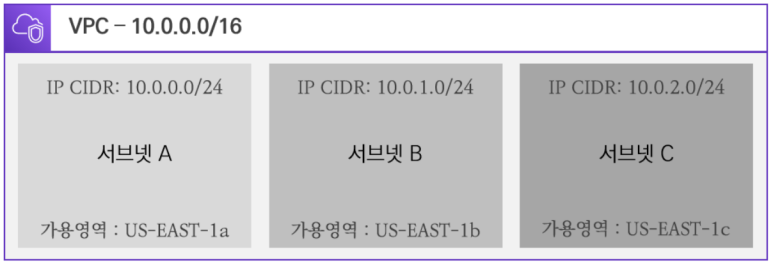

다음과 같이 VPC 네트워크 망을 서브넷을 통해 분리할 수 있다.

중요한 점은, 서브넷의 IP대역은 VPC의 IP대역에 속해 있어야하고 서브넷은 1개의 가용 영역에 종속되어야 한다.

또한 AWS에서는 서브넷에 할당 할 수 있는 IP대역에서 미리 예약되어 있는 주소가 있다.

서브넷의 IP대역에서 첫번째부터 네번째까지, 그리고 마지막 주소는 예약되어 있다.

EX) 서브넷에 할당할 IP대역이 10.0.0.0/24 이라면

첫번째 주소 : 10.0.0.0 : 네트워크 주소

두번째 주소 : 10.0.0.1 : AWS VPC 가상 라우터 주소

세번째 주소 : 10.0.0.2 : AWS DNS 서버 주소

네번째 주소 : 10.0.0.3 : 향후 새로운 기능에 활용될 주소

마지막 주소 : 10.0.0.255 : 네트워크 브로드캐스트 주소

서브넷 / NAT게이트웨이

서브넷에는 두종류가 있는데,

퍼블릭 서브넷은 퍼블릭 IP를 가지고 인터넷 게이트웨이를 통해 외부 네트워크와 통신이 가능하다.

그러나, 프라이빗 서브넷은 프라이빗 IP만 가지고 있어 자체적으로는 외부 네트워크와 통신이 불가하다.

하지만 위와같이 NAT게이트웨이를 이용하면 프라이빗 IP를 퍼블릭 IP로 변환할 수 있고, 인터넷 게이트웨이를 통해 외부 네트워크의 사용자와 통신이 가능하다.

이는 단방향성으로 서브넷에서 외부로의 통신은 가능하지만 외부에서 프라이빗 서브넷으로의 통신은 불가하다는 점을 명심하자.

가상라우터 / 라우팅 테이블

가상 라우터는 라우팅 테이블을 가지고있고, 목적지 IP까지 경로를 설정한다.

로컬 네트워크는, VPC의 자체 대역으로 VPC 내에 생선된 서브넷은 라우팅 테이블의 로컬 네트워크에 의해 통신이 가능하다.

인터넷 게이트웨이

인터넷 게이트웨이는 VPC와 인터넷간의 논리적인 연결이다. (관문) VPC당 1개만 연결 가능하다.

위에서 설명한 것처럼 인터넷 게이트웨이를 이용해 외부 네트워크로 통신할 수 있는 대상은 퍼블릭 IP를 사용하는

퍼블릭 서브넷의 자원이다.

보안그룹과 네트워크 ACL

VPC는 인스턴스 레벨과 서브넷 레벨 상에서 정보를 필터링 할 수 있는 보안 기술을 사용할 수 있다.

이때 인스턴스 레벨에서의 보안 기술을 보안 그룹,

서브넷 레벨에서의 보안 기술을 네트워크 ACL이라고 한다.

출처 : 따라하며 배우는 AWS 네트워크 입문

'AWS > 이론' 카테고리의 다른 글

| Route 53 (0) | 2022.11.13 |

|---|---|

| ELB (Elastic Load Balancing) (0) | 2022.11.13 |

| AWS의 인터넷 연결 (0) | 2022.11.13 |

| VPC 엔드포인트 (0) | 2022.11.13 |

| AWS 소개 (0) | 2022.11.13 |