게이트웨이 엔드포인트

주어진 템플릿을 활용해 CloudFormation으로 기본환경을 구성했다.

-> VPC, 퍼블릭 &프라이빗 서브넷, 라우팅테이블, 인터넷 게이트웨이, EC2 인스턴스

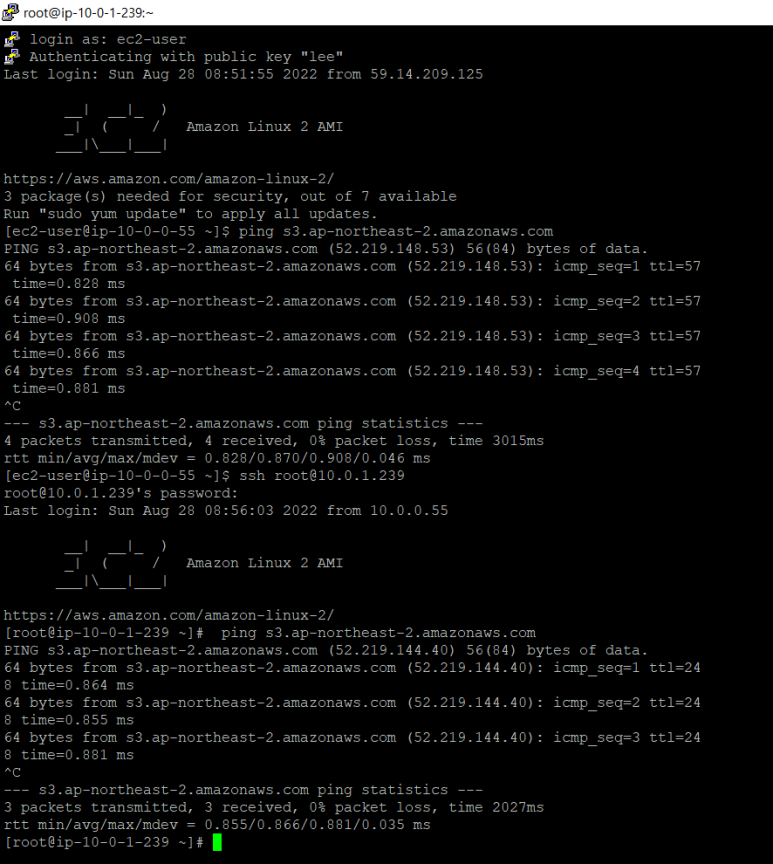

SSH를 통해 퍼블릭&프라이빗 EC2인스턴스에 접속하고 S3서비스에 핑 확인을 해보면,

퍼블릭 EC2는 인터넷 게이트웨이를 통해 통신이 가능하고 프라이빗 EC2는 통신할 수 없다는 것을 알 수 있다.

이 때, 통신대상이 AWS 서비스 중 S3이므로 게이트웨이 엔드포인트를 생성해보자.

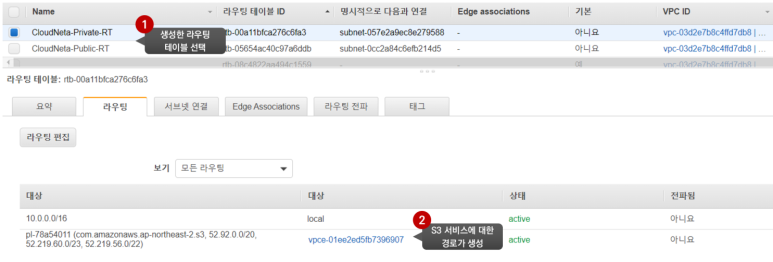

생성과정에서 S3를 대상으로 하고, 생성한 VPC, 생성한 퍼블릭&프라이빗 라우팅 테이블을 연결한다.

생성 후 퍼블릭&프라이빗 라우팅 테이블에 접속하면 S3 서비스에 대한 경로가 생성된 것을 확인할 수 있다.

이후 SSH를 통해 통신확인을 해보면 퍼블릭, 프라이빗 EC2 인스턴스 모두 통신이 가능한 것을 확인할 수 있다.

인터페이스 엔드포인트

게이트웨이 대상이 아닌 CloudFormation 서비스를 대상으로 실습해보자.

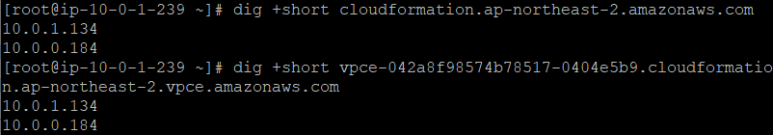

우선, dig명령어를 통해 기본 환경에서 퍼블릭 IP주소를 확인해보자.

SSH를 통해 확인하면 52.95.193.83이라고 응답이 온다.

인터페이스 엔드포인트를 생성하기 전,

AWS 서비스는 리전별로 기본 DNS 호스트 주소를 가지고있다.

인터페이스 엔드포인트를 생성하면 엔드포인트 전용 DNS 호스트 주소가 생성된다.

이 DNS주소들은 인터페이스 엔드포인트 설정중 '프라이빗 DNS 활성화' 설정 여부에 따라 통신 경로가 달라진다.

비활성화 : 기본 DNS 호스트 --> 인터넷 구간을 통해 퍼블릭 통신

엔드포인트 전용 --> 인터페이스 엔드포인트를 통한 프라이빗 통신

활성화 : 기본 DNS 호스트 --> 인터페이스 엔드포인트를 통한 프라이빗 통신

엔드포인트 전용 --> 인터페이스 엔드포인트를 통한 프라이빗 통신

이제 인터페이스 엔드포인트를 생성해보자.

CloudFormation 서비스를 선택하고, 생성한 VPC를 선택하고 퍼블릭&프라이빗 서브넷을 선택 후

프라이빗 DNS 이름 활성화를 체크한다.

생성 후 인터페이스 엔드포인트 상세정보를 보면 기본 DNS 주소와 엔드포인트 전용 DNS 주소를 확인할 수 있다.

이후 SSH를 통해 퍼블릭 EC2, 프라이빗 EC2에서 기본 DNS주소와 엔드포인트 전용 DNS 주소를 확인해보면

기존의 퍼블릭 통신을 했을 때 결과인 52.95.193.83과 달리

퍼블릭&프라이빗 서브넷의 IP주소가 결과로 나오는 것을 볼 수 있다.

이는 프라이빗 통신을 하고 있다는 결과이다.

추가로, 여기서 프라이빗 DNS 이름 활성화 체크를 하지않는다면 기본 DNS 주소에 대하여 52.95.193.83의 결과가 나올 것이다.

출처 : 따라하며 배우는 AWS 네트워크 입문

'AWS > 실습' 카테고리의 다른 글

| ALB를 통한 로드 밸런싱 (0) | 2022.11.13 |

|---|---|

| 엔드포인트 서비스 (0) | 2022.11.13 |

| 퍼블릭 & 프라이빗 서브넷 VPC 설계 (0) | 2022.11.13 |

| CloudFormation 스택 생성 (0) | 2022.11.13 |

| SSH로 EC2 인스턴스 접근 (0) | 2022.11.13 |